Nie pierwszy oraz zapewne nie ostatni raz złośliwe aplikacje przedostały się do Sklepu Google Play. Użytkownicy, którzy je pobrali, zostali narażeni na przejęcie danych dostępowych do ich kont na Facebooku. Ofiarą ataku mogło paść nawet ponad 5 milionów osób.

Aplikacje wykorzystały złośliwy skrypt, by wykraść dane logowania

Łącznie dziewięć złośliwych aplikacji zostało odkrytych przez specjalistów z Dr. Web w Sklepie Google Play. Jak podają analitycy, były one wykorzystywane przez cyberprzestępców do wykradania danych logowania do Facebooka, a użytkownicy pobrali je ponad 5,8 miliona razy.

Oprogramowanie nie było atrapą pozbawioną funkcjonalności. Wszystkie aplikacje, choć opierały się na tym samym schemacie, były działającymi narzędziami. Wśród nich znalazły się edytory zdjęć, horoskopy czy też aplikacja do ćwiczeń. W ich kodzie znaleziono pięć wariantów trojana.

Najpopularniejsza z niebezpiecznych aplikacji funkcjonowała w repozytorium Google pod nazwą PIP Photo. Odkryto w niej aż dwa warianty złośliwego oprogramowania, oznaczone jako Android.PWS.Facebook.17 oraz Android.PWS.Facebook.18. Według statystyk, została ona pobrana ponad pięć milionów razy.

Inne aplikacje działające w oparciu o podobne warianty trojana można było znaleźć pod następującymi nazwami:

- Processing Photo (500 tys. pobrań),

- App Lock Keep (50 tys. pobrań),

- App Lock Manager (10 pobrań),

- Lockit Master (5 tys. pobrań),

- Rubbish Cleaner (100 tys. pobrań),

- Horoscope Daily (100 tys. pobrań),

- Horoscope Pi (1000 pobrań),

- Inwell Fitness (100 tys. pobrań).

Oprócz tego odkryto aplikację, która wcześniej również widniała w Sklepie Google Play, lecz została stamtąd usunięta. Mimo to, w niektórych repozytoriach z aplikacjami wciąż można było ją znaleźć i pobrać. Jej nazwa to EditorPhotoPip.

Żadnej z wymienionych aplikacji nie znajdziemy już w Google Play, lecz mogą być one wciąż zainstalowane na smartfonach użytkowników. Jeśli zainstalowaliście którąś z nich, zalecamy jak najszybsze odinstalowanie oraz zmianę haseł do najważniejszych usług – w tym Facebooka.

Schemat ataku i przechwycenia haseł do Facebooka

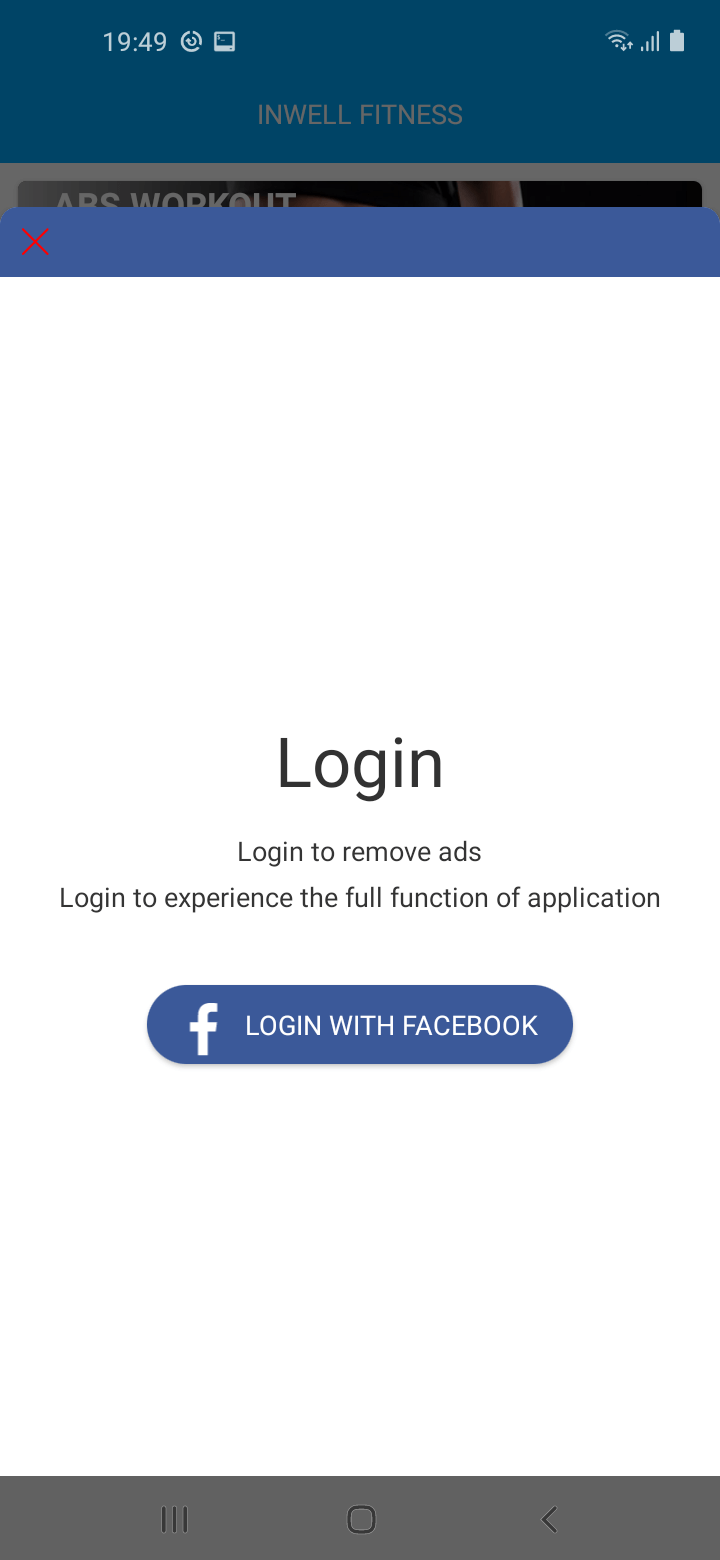

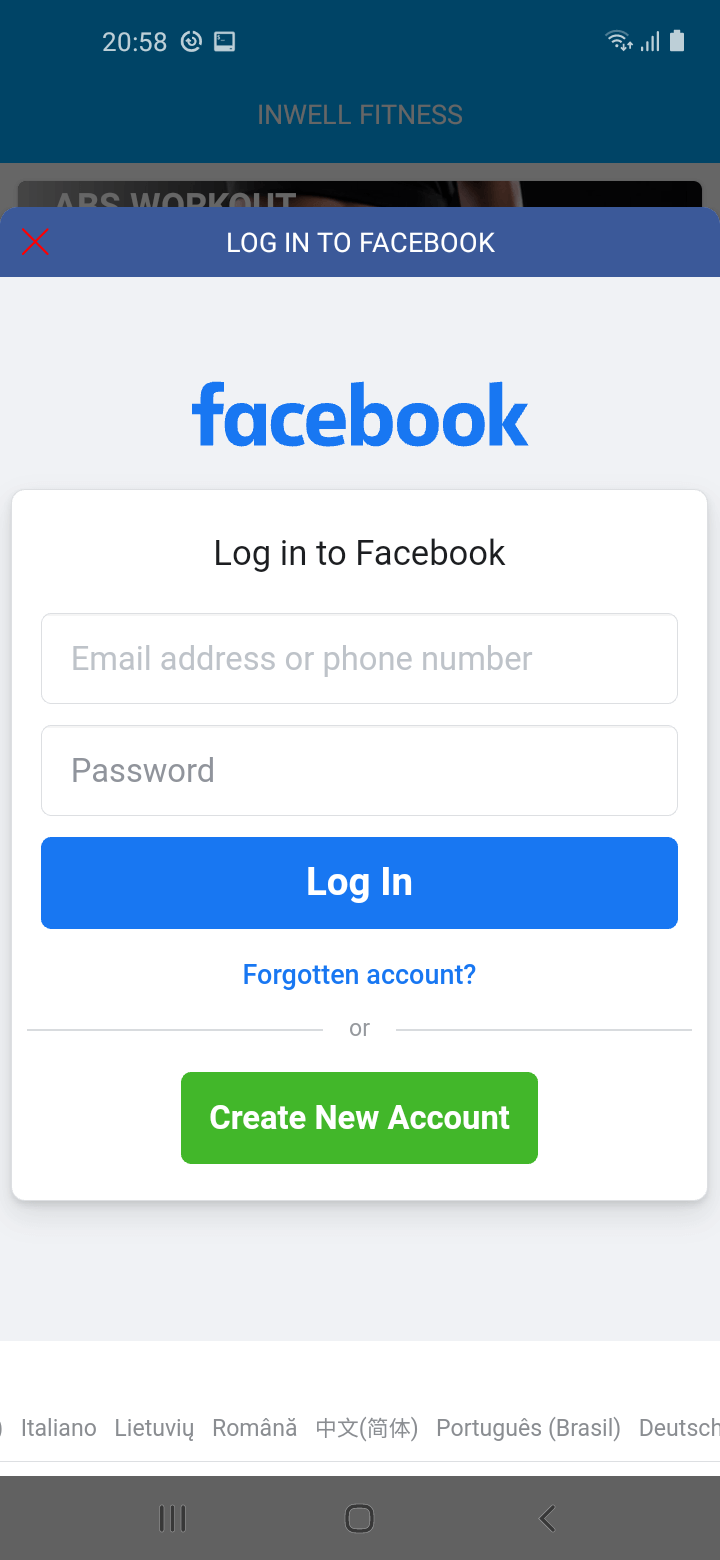

Złośliwe aplikacje, odkryte przez Dr. Web, opierały się na podobnym schemacie działania. Podczas korzystania z nich, użytkownikom była prezentowana informacja o konieczności zalogowania się do Facebooka w celu odblokowania wszystkich funkcji. Jeśli użytkownik wyraził na to zgodę, we wbudowanej przeglądarce otwierała się strona logowania do serwisu. Ta, choć co prawda była prawdziwa, w tle były pobierane dodatkowe skrypty z serwerów przestępców.

Następnie, były one ładowane w sposób niewidoczny dla użytkownika do strony logowania. Złośliwy skrypt był w stanie przejąć wpisane dane, a następnie przekazać je na serwery aplikacji. Ponadto, kopiowane były również ciasteczka zapisane na urządzeniu podczas logowania.

Jak podają analitycy, podczas ataku wyświetlana była strona logowania do Facebooka, lecz w jej miejsce mogła zostać podstawiona dowolna inna usługa. Możliwe również, że prawdziwa strona logowania zostałaby zastąpiona sfałszowaną witryną. Niewykluczone więc, że trojany, znajdujące się w aplikacjach, mogły wykradać dane również do innych stron.

Jak zawsze, przestrzegamy przed instalowaniem niesprawdzonych aplikacji, nawet, jeśli ich źródłem jest oficjalne repozytorium Google lub Apple. Pamiętajcie także o korzystaniu z silnych haseł, logowania dwuetapowego oraz oprogramowania antywirusowego.