Istnieje szansa, że nawet nie zauważyliście, że 21 października, w okolicach południa (naszego czasu), posłuszeństwa odmawiały serwisy i usługi hegemonów internetu, takich jak: Twitter, SoundCloud, Spotify, Amazon, Netflix, PlayStation Network, Reddit, PayPal, Pinterest czy CNN. Te nazwy muszą robić wrażenie.

Okazało się, że wszystkie te firmy łączy dostawca DNS, firma Dyn. Jedno trzeba im przyznać: mają rozmach… Co ciekawsze, do klientów rzeczonej firmy należy także PornHub, który o dziwo żadnych problemów z dostarczeniem swoich usług nie miał (nie to, żebym sprawdzał… po prostu wiem).

Tym, co zainteresowało mnie w tym ataku najbardziej jest nie to, że „pół internetu” przestało działać, albo kto za atakiem stoi. Najciekawsze jest to, jak przeprowadzono atak…

Jak wygląda atak DDoS w telegraficznym skrócie:

- hakerzy znajdują lukę w zabezpieczeniach bądź oprogramowaniu urządzeń,

- przejmują urządzenia (nazywane roboczo zombie) i podłączają je do sieci zwanej botnetem,

- zombie zalewają atakowany system pakietami danych, które zajmują zasoby systemu, uniemożliwiając obsługę (strumień danych podaje się w Gigabitach na sekundę).

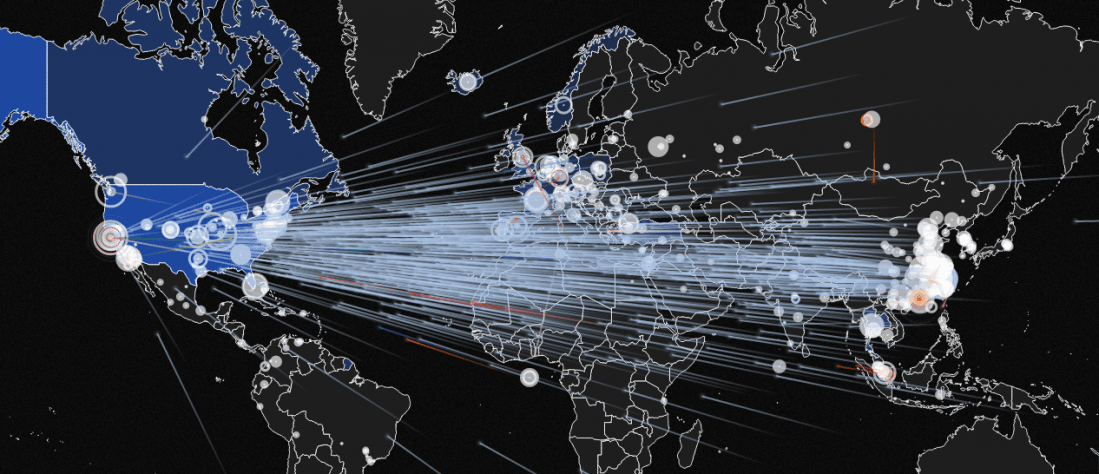

Firma Cloudflare, zajmująca się zabezpieczaniem przed takimi atakami, swojego czasu chwaliła się, w jaki sposób radzić sobie z atakami rzędu 75 gigabitów na sekundę, uznawanymi za naprawdę duże. Tymczasem nieoficjalne informacje na temat minionego ataku na Dyn mówią o strumieniu 1,2 terabitów na sekundę! Atak został przeprowadzony z dziesiątek milionów unikalnych adresów IP!

Przyznająca się do ataku organizacja New World Hackers, użyła do tego celu m.in domowych kamer internetowych oraz innych urządzeń należących do tzw. Internetu Rzeczy. Wykorzystanie urządzeń działających w ramach IoT było możliwe dzięki łatwym do odgadnięcia hasłom ustawianym przez producentów. Wydaje się to całkiem logiczne, gdyż „nietechnologiczni” niespecjalnie lubią skomplikowane hasła, a często się zdarza, że nawet nie zmieniają tych oryginalnych, więc jeżeli ktoś nie mógł obejrzeć nowego sezonu „Black Mirror” na Netfliksie, to może podziękować swojej – łączącej się z WiFi – szczoteczce do zębów albo piekarnikowi.

Moim zdaniem New World Hackers należy podziękować za to, że w porę pokazali światu, jak kruche są sieci internetowe i zabezpieczenia urządzeń IoT. Dzięki nim, firmy – takie jak Dyn – mają nauczkę i mogą się przygotować na to, co dopiero nadchodzi. Co więcej, przejęcie takiej liczby urządzeń (przypominam, że mówimy tutaj o dziesiątkach milionów), daje do myślenia producentom. Hangzhou Xiongmai, chiński producent domowych kamer internetowych, już ogłosił na terenie USA akcję serwisową, mającą zapobiec udziałowi ich urządzeń w tego typu atakach. Da się?

Źródło: The Verge, Sekurak, BBC

Grafika: smartworld, BleepingComputer.com